Персональные данные стали одной из самых ценных и востребованных валют. Мы занимаемся этим и торгуем им, не задумываясь, каждый день, открывая себя и свои убежища для внутренних данных потенциальным злоумышленникам, которые будут использовать эту информацию против нас. Обнаружение попыток фишинга стало приоритетом для большинства пользователей Интернета. Если вы когда-либо подписывались на что-либо в Интернете, вполне вероятно, что ваше полное имя, домашний адрес, адрес электронной почты и номер телефона также перешли в другие руки. Вооруженные этим, мошенники могут попытаться использовать вас.

Нам нравится думать, что мы слишком умны, чтобы быть обманутыми очевидными аферами. То, что наши знания о том, как справляются обычные фишинговые мошенничества, делает нас превосходящими в будущем пожилой миссис Вефиль, которая не смогла обнаружить «нигерийскую принцессу» по макету PayPal Invoice

, Это может даже быть несколько правдой. Но мошенники не отдыхают, и, как мы видели, с ростом вишинг а также Smishing Они с радостью используют новые векторы атак, чтобы использовать ваше доверие.

На что вам следует обращать внимание?

Как вы узнаете попытку похоти или улыбки, когда она прибудет? И вы, вероятно, будете мишенью?

Давайте взглянем.

Каковы эти новые методы?

Попытки фишинга обычно осуществляются посредством электронной почты или мгновенных сообщений. Жертва получает электронное письмо или мгновенное сообщение с поддельным полем отправителя, содержащее сообщение, требующее мгновенного ответа. Мошенническое электронное письмо или мгновенное сообщение содержит ссылку, направляющую жертву на фальшивый веб-сайт, где они обычно вводят личную информацию, такую как пароль, свои учетные данные для входа на работу или другую идентификационную информацию.

Хотя фишинг существовал задолго до Интернета

наша способность взаимодействовать с социальными сетями, общаться с людьми по электронной почте и в целом доверять сетевым системам, которые мы не до конца понимаем (включая банковские операции), открыла золотой период для потенциальных мошенников. Их прикосновение к Midas продолжается «введением» подлых и смелых подвигов

,

вишинг

Голосовой фишинг, называемый Vishing, является распространенной техникой электронного мошенничества, в которой наблюдается рост использования. Это в значительной степени зависит от склонности жертвы полагаться на неприкосновенность стационарной линии по сравнению с другими коммуникационными платформами, такими как мобильный телефон или электронная почта.

# Горячий звонок убеждает сотрудников Burger King разбить окна. Https://t.co/4AuCqV6t6A

— Социальный инженер, Inc (@SocEngineerInc) 12 апреля 2016 г.

Вирусная атака, как правило, преследует основную цель — извлечь банковские реквизиты или другую важную личную информацию от жертвы и обычно завершается с помощью автоматического набора номера и синтезирующего голоса оборудования. Однако все чаще поступают сообщения о том, что люди-операторы заставляют своих жертв расстаться со своими подробностями. Вирусные атаки обычно очень трудно отследить, особенно в связи с появлением чрезвычайно дешевых услуг передачи голоса по IP (VoIP) и автоматизированных услуг.

Судебная власть штата Мэн предупреждает о мошенничестве #vishing с мошенниками, выдающими себя за судебных работников https://t.co/zvtfsgBXWV

— Социальный инженер, Inc (@SocEngineerInc) 13 апреля 2016 г.

Один из распространенных методов атаки заключается в том, что жертва просто отвечает на вызов злоумышленников. Затем они слышат, какой мошенник решил использовать мошенник, как правило, с немедленным действием, касающимся их кредитной карты, или необычной банковской деятельностью. Затем жертве предоставляется поддельный номер телефона для звонка.

Теперь происходит одна из двух вещей. Или:

- Жертва будет встречена с помощью автоматической голосовой системы, требующей от жертвы ввести свою кредитную карту, дебетовую карту или другие банковские реквизиты, а также их PIN-коды и другие личные идентификаторы, или

- Когда жертва вначале кладет трубку, чтобы позвонить в свой банк, мошенник этого не делает. Это сохраняет линию открытой и подключенной к мошеннику. Затем жертва может услышать поддельный тональный сигнал, после чего мошенник «отвечает» на звонок. Затем они выступают в роли должностного лица банка, запрашивая данные у жертвы для последующего использования или для перевода средств с одного счета на новый, «безопасный» счет.

В зависимости от мошенничества и банка, жертвы могут вернуть часть своих потерянных средств, но это ни в коем случае не гарантирует. Некоторые банки, какими бы бессердечными они ни казались, отвергают заявления такого рода, поскольку жертва действовала с «грубой небрежностью», не обеспечивая своей банковской безопасности.

«HSBC отказался вернуть деньги, утверждая, что были использованы реальные банковские карты пары (не клон) и правильные булавки, и, следовательно, они нарушили условия банка и были грубо халатными».

И хотя вышеприведенный пример относится к потерянным и украденным банковским картам, денежные потери в результате мошеннического мошенничества по-прежнему остаются серой сферой права, поскольку банки утверждают, что часть ответственности должна быть возложена на жертву, чтобы активно защищать свои собственные интересы, несмотря на согласованные усилия мошенниками.

Smishing

«SMiShing», портман SMS и фишинга, — это использование SMS-сообщений для обмана человека. Техники улыбки относительно аналогичны фишингу и вайшингу. Жертва получает текстовое сообщение из надежного и заслуживающего доверия источника.

SMS также обычно содержит аналогичное сообщение, в котором злоумышленники изображают из себя банковских администраторов или должностных лиц, чтобы предупредить о скомпрометированной кредитной или дебетовой карте, учетной записи или личности. Затем жертве предлагается перейти по скомпрометированной ссылке или номеру телефона, указанному в сообщении, где жертва раскрывает указанную информацию мошенникам.

Если вы получили текст, похожий на этот, НЕ звоните по номеру, а звоните в свой банк напрямую. #SMiShing #Fraud pic.twitter.com/ZLiYb6PAkw

— Мошенничество Northants (@NorthantsFraud) 27 апреля 2016 г.

Жертвы SMS-фишинга не всегда подвергаются банковской афере, как вы можете видеть в приведенном выше твите. Это пример проводимой в настоящее время кампании Smishing, взятый из моего родного города. Аналогичным образом, в 2012 году большое количество граждан США получили SMS с текстом следующего содержания:

«Уважаемый покупатель Walmart! Поздравляем, вы только что выиграли подарочную карту Walmart на 1000 долларов. Нажмите здесь, чтобы получить подарок. www.fraudulentwebsiteaddress.com (отмена: STOP) »

Это мошенничество использовало популярность Walmart, чтобы заманить жертв в переход по ссылке, где им затем был задан ряд вопросов, позволяющих идентифицировать личность, что привело к прямому запросу на данные кредитной или дебетовой карты.

Личные данные не всегда являются основной целью. В некоторых смелых кампаниях основное внимание уделяется установке вредоносного ПО на телефон жертвы для обеспечения постоянной атаки по сбору данных, предпочитая собирать больше информации в течение более длительного промежутка времени, пока жертва до боли не знает ничего.

Не попасться

Как мошенники обманчивы и лживы, вы можете вооружиться горсткой тактики смягчения. Все они до смешного легко запоминаются и определенно сэкономят ваше время, деньги и кучу потраченной энергии. Почти все применимы к любой форме фишинга, с которой вы можете столкнуться.

- Проверьте и дважды проверьте номер звонящего или источник мгновенного или текстового сообщения. Номер, возможно, был подделан

выглядеть как официальный источник.

- Даже если номер выглядит законным, когда вас просят перезвонить, всегда используйте другую телефонную линию. Это позволяет избежать мошенничества без зависания. Используйте номер из недавней банковской выписки или найдите основной номер обслуживания клиентов для своего банка в Интернете.

- Никогда дайте кому-либо свою банковскую информацию по телефону, независимо от того, насколько настойчивы они. Ваш банк не буду спрашивать тебя за любые идентификационные данные, особенно за номерами PIN, защитными номерами на обратной стороне карты или даже датой истечения срока действия.

- Никогда перевести деньги на другой счет по поручению случайного абонента. Ваш банк никогда не спросит тебя сделать это. Точно так же они не отправят курьера к вам домой, чтобы забрать вашу чековую книжку. Ни одно официальное учреждение не сделает этого, если, возможно, вы не арестованы по указанию IRS.

- Будьте крайне осторожны с нежелательными текстами из вашего банка или другого доверенного имени. Если вы предварительно не договорились со своим банком, что с SMS-контактом все в порядке, этого не произойдет.

- Будьте так же осторожны с любыми ссылками, включенными в любое SMS-сообщение. Укороченные ссылки могут привести вас куда угодно, и мало что можно узнать о том, что произойдет, когда эта ссылка будет нажата или нажата.

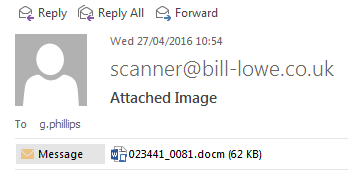

Больше всего, быть бдительным. Если вы не уверены, просто вешать трубку. Если это незапрошенный текст, игнорируй это. Техники социальной инженерии, основанные на мошенничестве и смехе, полагаются на то же злоупотребление доверием, что и фишинг. Даже когда я писал эту статью, я получил это письмо:

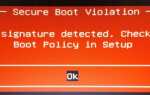

Теперь я знаю, что адрес электронной почты подделан

, Зачем? Потому что есть только два человека с адресами электронной почты по этому URL, и один из них мой. Вложение также полная раздача.

Технология никогда не будет предлагать 100% сдерживания, который мы хотели бы. Он также не обнаружит мошенников в 100% случаев. Технология может предложить вам отличную отправную точку, но, как и практически во всем в жизни, если вы не проявите должную осмотрительность и не будете критически относиться к входящим коммуникациям, вы настроите себя на действительно плохое время.

Вы были жертвой мошенничества или мошенничества? Вы поняли это сразу или только когда ваши учетные записи были взломаны? Вы знаете, что искать сейчас? Дайте нам знать ниже!