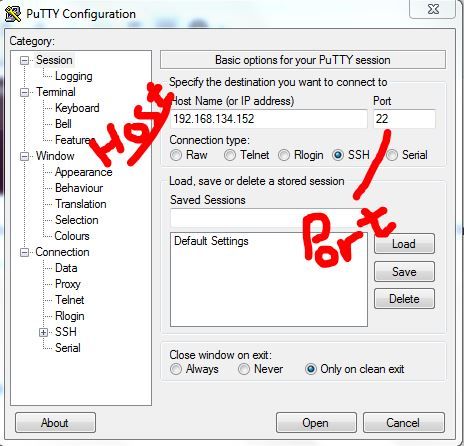

SSH это сетевой протокол, который работает в консоли. Наиболее часто используемый SSH-клиент — это PuTTy. Изображение ниже показывает установленный сеанс SSH. Это простой в использовании и быстрый. Большинство ИТ-специалистов управляют всей сетью исключительно через SSH из-за безопасности и быстрого / легкого доступа для выполнения задач администрирования и управления на сервере. Весь сеанс в SSH зашифрован. Основными протоколами для SSH являются SSH1 / SSH-1 и SSH2 / SSH-2. SSH-2 — последний, более безопасный, чем SSH-1. ОС Linux имеет встроенную утилиту под названием «Терминал» для доступа к консоли, а машине с Windows требуется SSH-клиент (например, PuTTy).

Доступ к удаленному хосту с использованием SSH

Для доступа к удаленному хосту / машине с использованием SSH вам понадобится следующее:

а) PuTTy (бесплатный клиент SSH)

б) Имя пользователя сервера SSH

в) пароль сервера SSH

d) Порт SSH, который обычно равен 22, но, поскольку 22 является значением по умолчанию, его следует изменить на другой порт, чтобы избежать атак на этот порт.

В Linux-машине имя пользователя root является администратором по умолчанию и содержит все административные права.

В Терминале следующая команда инициирует соединение с сервером.

ssh root@192.168.1.1

где root — это имя пользователя, а 192.168.1.1 — адрес хоста.

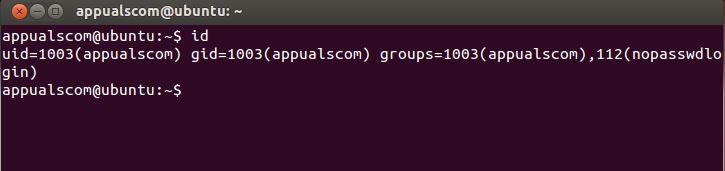

Вот так выглядит терминал:

Ваши команды будут набраны после символ $. Для получения справки по любой команде в терминале / замазке используйте синтаксис:

человек сш

командование человеком

Человек, сопровождаемый любой командой, вернет экранное командное руководство

Итак, что я собираюсь сделать сейчас — это использовать SSH PuTTy в моей ОС Debian, работающей на VMWare.

Но прежде чем сделать это, мне нужно включить SSH, войдя в мою виртуальную машину Debian. Если вы только что приобрели сервер у хостинговой компании, вы можете запросить у них включение SSH.

Чтобы включить ssh, используйте

sudo /etc/init.d/ssh restart

Так как я использую Ubuntu, а ssh не был установлен, поэтому

Для установки ssh используйте эти команды

sudo apt-get установить openssh-клиент

sudo apt-get установить openssh-сервер

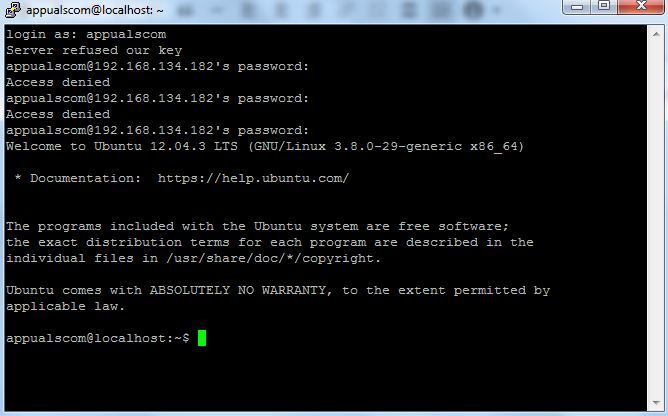

И вот что я получил, вошел в SSH через PuTTy:

Теперь это то, что нужно, чтобы настроить SSH и установить сеанс через PuTTy. Ниже я расскажу о некоторых базовых расширенных функциях, которые постепенно начнут давать вам более полное представление обо всем сценарии.

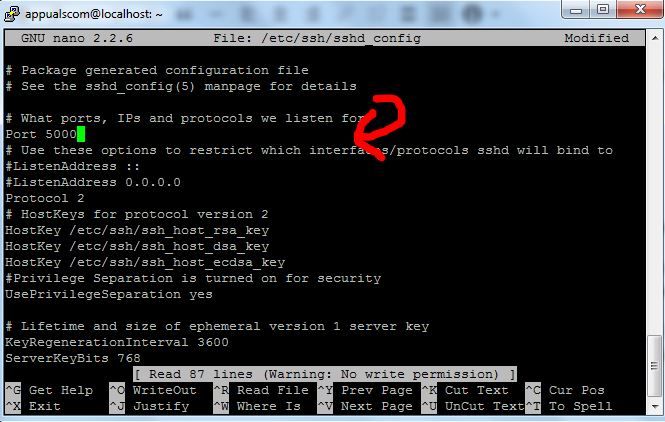

Файл конфигурации ssh по умолчанию находится по адресу: / И т.д. / SSH / sshd_config

Для просмотра файла конфигурации используйте: cat / etc / ssh / sshd_config

Для редактирования файла конфигурации используйте: vi / etc / ssh / sshd_config или же nano / etc / ssh / sshd_config

После редактирования любого файла используйте CTRL + X и нажмите клавишу Y, чтобы сохранить и выйти из него (нано редактор)

Порт SSH можно изменить из файла конфигурации, порт по умолчанию — 22. Базовые команды, cat, vi и nano будут работать и для других вещей. Чтобы узнать больше о командах, в частности, используйте поиск Google.

Если вы вносите какие-либо изменения в какой-либо файл конфигурации, то для этой службы требуется перезапуск. Двигаясь дальше, давайте предположим, что теперь мы хотим изменить наш порт, поэтому мы собираемся отредактировать файл sshd_config, и я бы использовал

nano / etc / ssh / sshd_config

Вы должны войти в систему как администратор или использовать sudo nano / etc / ssh / sshd_config редактировать файл. После того, как это было отредактировано, перезапустите сервис ssh, sudo /etc/init.d/ssh restart

Если вы меняете порт, обязательно включите его в свои IPTABLES, если вы используете брандмауэр по умолчанию.

iptables -I INPUT -p tcp –dport 5000 -j ПРИНЯТЬ

/etc/rc.d/init.d/iptables save

Запросите iptables, чтобы подтвердить, открыт ли порт

iptables -nL | Grep 5000

В файле конфигурации есть несколько директив, как обсуждалось ранее, есть два протокола для SSH (1 2). Если он установлен на 1, измените его на 2.

Ниже немного моего конфигурационного файла:

# Пакет сгенерированный файл конфигурации

# Для получения подробной информации см. Справочную страницу sshd_config (5)

# Какие порты, IP-адреса и протоколы мы слушаем

Порт 5000 заменил номер 22 на порт

# Используйте эти параметры, чтобы ограничить, какие интерфейсы / протоколы sshd будет связывать

#ListenAddress ::

#ListenAddress 0.0.0.0

протокол 2 заменили протокол 1 на 2

не забудьте перезапустить сервис после внесения изменений

Root является администратором, и его рекомендуется отключить, в противном случае, если вы открыты для удаленных подключений, вы можете стать объектом грубой атаки или других уязвимостей ssh - серверы Linux — самые любимые блоки хакеров, директива LoginGraceTime, устанавливает время для входа и аутентификации пользователя, если пользователь этого не делает, соединение закрывается — оставьте это значение по умолчанию.

# Аутентификация:

LoginGraceTime 120

PermitRootLogin нет

StrictModes да

Супер крутая особенность, это Ключ аутентификации (PubkeyAuthentication) — Эта функция позволяет настроить только аутентификацию на основе ключей, как мы видим на серверах Amazon EC3. Вы можете получить доступ к серверу только с помощью своего закрытого ключа, он очень безопасен. Чтобы это работало, вам необходимо сгенерировать пару ключей и добавить этот закрытый ключ на удаленный компьютер, а также добавить открытый ключ на сервер, чтобы к нему можно было получить доступ с помощью этого ключа.

PubkeyAuthentication да

AuthorizedKeysFile .ssh / authorized_keys

RSAАутентификация да

ПарольАутентификация нет

Это запретит ввод любого пароля и разрешит пользователям доступ только с ключом.

В профессиональной сети вы обычно информируете своих пользователей, что им разрешено делать, а что нет, и любую другую необходимую информацию.

Файл конфигурации для редактирования баннеров: / И т.д. / MOTD

Чтобы открыть файл в редакторе, введите: нано / etc / motd или же sudo / etc / motd

Отредактируйте файл так же, как в блокноте.

Вы также можете разместить баннер в файле и сослаться на него в / etc / motd

например: нано banner.txt создаст файл banner.txt и сразу же откроет редактор.

Отредактируйте баннер и нажмите Ctrl + X / Y, чтобы сохранить его. Затем ссылка на него в файле MOTD с помощью

Баннер /home/users/appualscom/banner.txt ИЛИ как угодно, путь к файлу.

Как и баннер, вы также можете добавить сообщение перед приглашением на вход, файл для редактирования / И т.д. / вопрос

SSH туннелирование

SSH Tunneling позволяет туннелировать трафик с вашего локального компьютера на удаленный компьютер. Он создается по протоколам SSH и зашифрован. Проверьте статью о туннелировании SSH

Графическая сессия по SSH-туннелю

Включите графическую / графическую сессию, раскомментировав следующую строку

X11 переадресация да

На стороне клиента команда будет:

ssh -X root@10.10.10.111

Вы можете запускать такие программы, как Firefox и т. Д., Используя простые команды:

Fire Fox

Если вы получаете сообщение об ошибке, установите адрес:

экспорт DISPLAY = IP-адрес машины: 0.0

TCP Wrappers

Если вы хотите разрешить выбранные хосты и запретить некоторые, то это файлы, которые вам нужно отредактировать

1. /etc/hosts.allow

2. /etc/hosts.deny

Чтобы разрешить несколько хостов

sshd: 10.10.10.111

Чтобы заблокировать доступ всех пользователей к вашему серверу, добавьте следующую строку в /etc/hosts.deny

СШД: ВСЕ

SCP — Безопасное копирование

SCP — безопасная копия — это утилита передачи файлов. Вам нужно будет использовать следующую команду для копирования / передачи файлов через ssh.

Команда ниже скопирует myfile в / home / user2 10.10.10.111

scp / home / user / myfile root@10.10.10.111: / home / user2

синтаксис назначения источника scp

Чтобы скопировать папку

scp –r / home / user / myfolder roor@10.10.10.111: / home / user2

Поиск файлов на удаленной машине

Это очень легко искать файлы на удаленном компьютере и просматривать результаты в вашей системе. Для поиска файлов на удаленной машине

ssh root@10.10.10.111 «find / home / user –name‘ * .jpg ’»

Команда выполнит поиск в каталоге / home / user всех файлов * .jpg, с которыми вы можете поиграть. find / -name будет искать весь каталог / root.

SSH дополнительная безопасность

iptables позволяет устанавливать ограничения на основе времени. Приведенные ниже команды блокируют пользователя на 120 секунд, если они не могут пройти проверку подлинности. Вы можете использовать параметр / секунда / час / минута или / день в команде, чтобы указать период.

Ограничения по времени

iptables -A INPUT -p tcp -m state –syn –state NEW –dport 22 -m limit –limit 120 / second –limit-burst 1 -j ПРИНЯТЬ

iptables -A INPUT -p tcp -m состояние –syn –state NEW –dport 5000 -j DROP

5000 порт, измените его в соответствии с вашими настройками.

Разрешение аутентификации с определенного IP

iptables -A INPUT -p tcp -m состояние –state NEW –источник 10.10.10.111 –dport 22 -j ПРИНЯТЬ

Другие полезные команды

Прикрепить экран поверх SSH

ssh -t root@10.10.10.111 screen –r

Проверка скорости передачи по SSH

да | PV | ssh $root@10.10.10.111 «cat> / dev / null»