заразиться

с вредоносным ПО. Не устанавливайте программное обеспечение с веб-сайтов, которым вы не доверяете. Убедитесь, что ваш компьютер обновлен, исправлен и все установленное программное обеспечение работает с последними обновлениями. Не открывайте подозрительные вложения, независимо от того, кто отправляет их вам. Убедитесь, что у вас установлена текущая антивирусная система. Что-то в этом роде.

По мере того, как доступ к Интернету, электронная почта и беспроводные технологии становятся все более распространенными, нам пришлось приспосабливаться, чтобы обезопасить себя от вредоносного программного обеспечения и от хакеров. С каждой новой возникающей угрозой обновляется наша принятая мудрость.

Имея это в виду, вы можете задаться вопросом, каким будет следующий логический шаг в распространении вредоносного программного обеспечения и взломе компьютеров? Что если я скажу вам, что возможно удаленно скомпрометировать компьютер, который не был подключен к сети? И, если быть точным, что если я скажу вам, что эта вредоносная программа была передана с использованием маловероятной среды компьютерных колонок и микрофонов?

Вы можете считать меня совершенно сумасшедшим, но на самом деле это более вероятно, чем вы думаете. Вот почему

BadBIOS

Драгос Руиу — аналитик и хакер по компьютерной безопасности из Канады. В своей профессиональной жизни он работал на ряд гигантов ИТ, в том числе Hewlett Packard и Sourcefire, которые недавно были проданы американскому сетевому гиганту Cisco. Он является участником печально известного хакерского конкурса Pwn2Own в Ванкувере, Британская Колумбия, где люди, склонные к безопасности, ищут серьезные уязвимости в популярных веб-браузерах, операционных системах для мобильных телефонов и операционных системах. Само собой разумеется, что это человек с родословной передового опыта в области компьютерной безопасности.

Три года назад он заметил что-то тревожное. Его Macbook Air (на котором установлена только что установленная копия OS X) самопроизвольно обновил свою прошивку. Еще более тревожно, когда он пытался загрузиться с DVD-диска, его машина отказалась. Он начал замечать, что файлы данных и конфигурации удаляются и обновляются без его указания.

В течение следующих нескольких месяцев Драгос заметил ряд других событий, которые можно описать только как необъяснимые. Машина, на которой работает общеизвестно безопасная система OpenBSD, по счастливой случайности начала изменять свои настройки, опять же без указания или подстрекательства Драгоса. Он начал замечать, что трафик транслируется с компьютеров, на которых были удалены сетевые карты и карты Bluetooth, что в противном случае было бы невозможно.

В течение следующих трех лет эти инфекции продолжали поражать лабораторию Драгоса, несмотря на все его усилия. Даже после очистки компьютера, удаления его сетевых возможностей и установки новой операционной системы он вернется к своему прежнему подозрительному поведению.

Драгос тщательно документировал свои исследования этой вредоносной программы, которую он назвал BadBIOS. Вы можете прочитать следите за его захватывающим аккаунтом на Facebook, Twitter и Google Plus.

Исследование

Михаэль Ханспах и Михаэль Гетц — два исследователя в знаменитом немецком научном центре, Обществе Фраунгофера по продвижению прикладных исследований. В ноябрьском выпуске «Журнала коммуникаций» за 2013 год они опубликовали академическую статью под названием «О скрытых акустических сетчатых сетях в воздухе».

В этой статье обсуждаются некоторые технологии, лежащие в основе того, что, возможно, открыл Драгос Руиу, в том числе то, как вредоносное ПО может распространяться по «воздушным промежуткам». Их исследования нападают на ранее существовавшее понимание того, как изоляция зараженного компьютера обеспечивает безопасность сети, копируя то, что Руиу, возможно, видел в своей лаборатории.

Используя стандартные компьютеры и акустическую связь, они смогли соединить несколько компьютеров и превратить их в специализированную сеть, которая может передавать данные через несколько переходов. Они даже использовали эту интересную технологию в качестве регистратора клавиш, когда нажатия клавиш передавались злоумышленнику во многих комнатах, причем каждое нажатие клавиши направлялось через несколько комнат, а динамики и микрофоны использовались на большинстве современных ноутбуков.

Исследования Hanspach и Goetz зависят от того, что называется «Универсальный язык подводных приложений» или GUWAL, который является «рабочим языком приложений для тактических сообщений в подводных сетях с низкой пропускной способностью» и может передавать данные со скоростью 20 бит в секунду. Задержка не близка к скоростям, которые можно ожидать от традиционного соединения по медным или оптоволоконным сетям, причем каждый переход по сети занимает около шести секунд.

Реальный мир

Крайне важно подчеркнуть, что заявления Руиу не были независимо подтверждены и что исследования Ганспаха и Гетца — это всего лишь исследования. Они создали (чрезвычайно впечатляющее) доказательство концепции, и их исследовательская работа — увлекательное чтение. Однако в настоящее время не существует известных вредоносных программ, которые бы напоминали его.

Это означает, что у вас нет причин начинать закрывать отверстия микрофона и отсоединять динамики. С учетом вышесказанного, будущее безопасности — это чья-то догадка.

Я хотел бы поблагодарить Роберта Уоллеса за его неоценимую помощь в исследовании этой статьи. Я также хотел бы услышать ваши мысли. Что вы думаете о распространении вредоносного ПО на микрофоны и динамики в будущем? Позвольте мне знать в комментариях ниже.

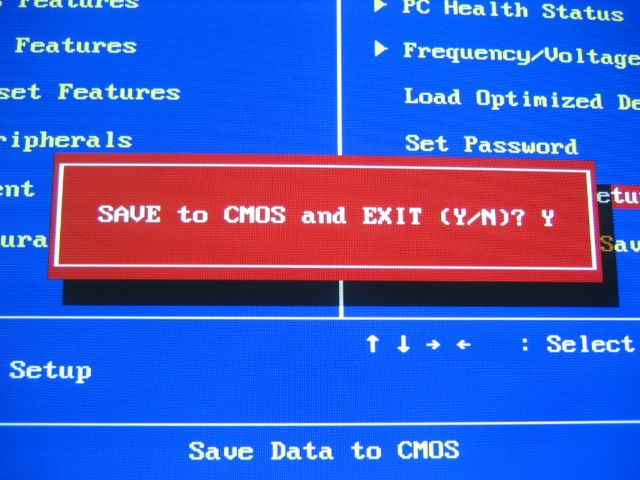

Авторы изображений: #Fail (sk8geek), Bios Setup (Ник Грей), Bloody Virus (Шерил Кокс), Podcasting (nobmouse)

![Убедитесь, что вы чисты с помощью этих бесплатных антивирусных инструментов для одноразового сканирования [Windows]](https://helpexe.ru/wp-content/cache/thumb/94/e8c0693fc9d3994_150x95.jpg)