Что бы вы сказали, если бы мы сказали, что ваша версия Windows подвержена уязвимости

что восходит к 1997 году? Вы бы смеялись, верно? Конечно, в конце концов, Microsoft исправила бы ошибку до выпуска Windows 98 или, самое позднее, Windows 2000?

Ну, не совсем.

Уязвимость перенаправления на SMB коренится в атаке с одноименным названием, обнаруженной Аароном Спенглером 18 лет назад. И это проблема, с которой вам нужно что-то делать, потому что это влияет не только на Windows, но и на программы Adobe, Apple, Symantec и даже предварительный просмотр Windows 10.

Перенаправление на SMB: что он делает?

«Перенаправление на SMB», затрагивающее ПК, планшеты и серверы с ОС Windows, обнаруженное Брайаном Уоллесом из Cylance, является развитием исходной уязвимости.

В 1997 году Спанглер обнаружил, что введение начального «файла» URL-адресов приведет к тому, что Windows попытается выполнить аутентификацию на SMB-сервере по указанному IP-адресу (например, file: //1.1.1.1), который затем можно будет использовать для записи учетных данных для входа. Эти URL-адреса могут быть представлены в виде изображений, фреймов или любого другого медиа, отображаемого браузером.

SMB — это протокол блокировки сообщений сервера, используемый в основном для обмена файлами, принтерами и последовательными портами в сети. Различные версии были выпущены за эти годы, (Samba является открытым исходным кодом

реализация, хотя есть нет предложений что там существует уязвимость) и она уже давно стала целью, так как сканирование в режиме реального времени показывает, что SMB является одним из самых популярных векторов атак для злоумышленников онлайн. В декабре сообщалось, что взлом Sony Pictures был осуществлен с использованием уязвимости SMB.

Перенаправление на SMB было обнаружено командой Cylance, когда они исследовали способы злоупотребления клиентом чата.

«Когда был получен URL-адрес изображения, клиент попытался показать предварительный просмотр изображения. Вдохновленные исследованиями Аарона 18 лет назад, мы незамедлительно отправили другому пользователю URL-адрес, начинающийся с file: //, который указывает на вредоносный SMB-сервер. Конечно, клиент чата попытался загрузить изображение, а пользователь Windows на другом конце попытался пройти аутентификацию на нашем SMB-сервере.

«Мы создали HTTP-сервер в Python, который отвечал на каждый запрос с помощью простого кода состояния HTTP 302 для перенаправления клиентов в файл: // URL, и с помощью этого мы смогли подтвердить, что URL http: // может привести к аутентификации попытка из ОС ».

В конце концов, не требуется много, чтобы предложить кому-то ввести свои учетные данные — просто диалоговое окно с легитимным видом.

Как перенаправление на SMB может быть использовано против вас

Четыре функции Windows API могут использоваться для перенаправления соединения HTTP или HTTPS

к соединению SMB, где злонамеренный сервер может ожидать, чтобы отобрать учетные данные пользователя и повторно использовать их в гнусных целях.

Брайан Уоллес объясняет, что для успешного перенаправления на SMB злоумышленник должен быть достаточно продвинутым, поскольку существует требование «контролировать… какой-либо компонент сетевого трафика жертвы».

Он также указывает на то, что угрозы могут принимать форму вредоносных рекламных объявлений, заставляющих попытки аутентификации, и перенаправление на SMB также может быть использовано на диске путем взлома в общественных сетях Wi-Fi (опасно в лучшие времена

), запущенный с портативного компьютера и даже смартфона Android.

Потенциально один из самых опасных векторов атак, созданных Redirect для SMB, — через Apple Software Updater от Apple. В этом случае скомпрометированная запись DNS

может привести к перенаправлению обновлений, направляемых на SMB-сервер, опять же, в результате чего учетные данные обрабатываются с помощью классической атаки Man-In-The-Middle

,

Проще говоря, это уязвимость, которая должна была быть закрыта 18 лет назад. В то время как Microsoft предложила способы смягчить его, оппозиция — черные шляпы — стала гораздо более изощренной в своих атаках, и все больше и больше пользователей Интернета представляют большую зарплату. Теперь, похоже, настало время для Microsoft объединить свои усилия в области безопасности SMB.

Программное обеспечение, на которое влияет Re-Direct to SMB

Хорошо, сейчас время глубокого дыхания. Как и каждая версия Windows середины 1990-х годов, Redirect для SMB также влияет на широкий выбор приложений и системных утилит (по крайней мере, 31) от некоторых крупнейших компаний отрасли. Для начала Microsoft и Apple.

Microsoft:

- Internet Explorer 11

- Windows Media Player

- Excel 2010

- Microsoft Baseline Security Analyzer

Яблоко:

- QuickTime

- Обновление программного обеспечения Apple iTunes

К сожалению, уязвимость такого рода также затрагивает программное обеспечение безопасности.

- Symantec Norton Security Scan

- AVG Free

- BitDefender Free

- Comodo Antivirus

Производительные приложения, которые, как известно, уязвимы для перенаправления на SMB:

- Adobe Reader

- Box Sync (облачное клиентское приложение Box.net)

- TeamView

На эти утилиты и установщики также влияют:

- .NET Reflector

- Maltego CE

- GitHub для Windows

- PyCharm

- IntelliJ IDEA

- PHP Storm

- Установщик Oracle JDK 8u31

Как видите, это довольно большой список, где каждое приложение является потенциальным шлюзом для ваших учетных данных для злоумышленника. Но что вы можете с этим поделать?

Обходной путь или ждать патча?

Говорят, что Microsoft работает над патчем для исправления уязвимости Redirect to SMB. Но пока это не произойдет, что вы можете сделать?

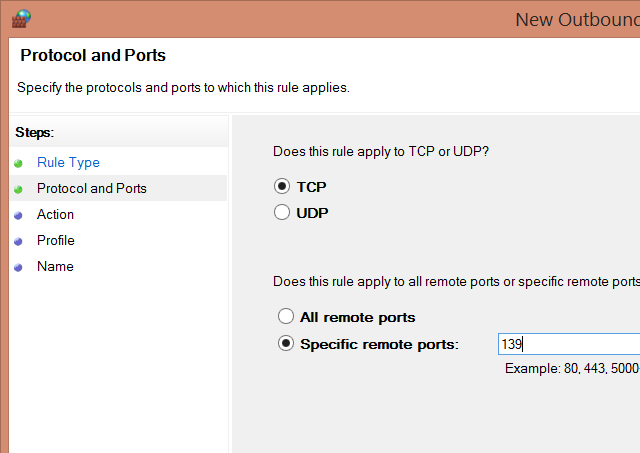

Как сообщают эксперты по кибербезопасности Cylance, лучшим решением будет блокировка трафика, отправляемого с вашего компьютера через программный брандмауэр или через маршрутизатор, по TCP 139 и TCP 445. Это заблокирует SMB-связь между вашей сетью и Интернетом, и если Внесение изменений в сетевой брандмауэр, вы все равно сможете использовать SMB между устройствами в вашей локальной сети. В нашем руководстве по брандмауэру Windows объясняется, как создавать эти правила.

всего за несколько секунд; для вашего роутера вам необходимо проверить документацию к устройству.

Учитывая широту операционных систем и приложений, затронутых этой уязвимостью, и с приближающимся выпуском Windows 10, не пора ли Microsoft что-то предпринять?

Кредиты изображений: пароль через Shutterstock