Когда в конце мая 2016 года новые экземпляры широко распространенного программного обеспечения Locky Ransomware начали высыхать, исследователи безопасности были уверены, что мы не видели последний вариант вредоносного кода с шифрованием файлов.

И вот, они были правы.

С 19 июня эксперты по безопасности наблюдали миллионы вредоносных сообщений электронной почты, отправленных с вложением, содержащим новый вариант вымогателей Locky. Похоже, что эволюция сделала вредоносное ПО гораздо более опасным

и сопровождаются измененной тактикой распространения, распространяющей инфекцию дальше, чем раньше.

Это не просто вымогатель Locky, который беспокоит исследователей безопасности. Уже были другие варианты Locky, и похоже, что распределительные сети наращивают «производство» по всему миру, без каких-либо конкретных целей.

JavaScript Ransomware

В 2016 году произошел небольшой сдвиг в распространении вредоносного ПО

, Интернет-пользователи, возможно, только начинают понимать предельно опасные позы вымогателей, но они уже начали развиваться, чтобы оставаться под радаром как можно дольше.

И хотя вредоносные программы, использующие хорошо известные JavaScript-фреймворки, нередки, специалисты по безопасности были поражены потоком вредоносных программ в первом квартале 2016 года, что заставило Элдона Сприккерхоффа заявить:

«Эволюция вредоносных программ кажется такой же быстрой и беспощадной, как и любая среда джунглей, где выживание и распространение неразрывно связаны друг с другом. Авторы часто объединяют функциональность из разных вредоносных программ в следующем поколении кода — регулярно проверяя эффективность и прибыльность каждого поколения ».

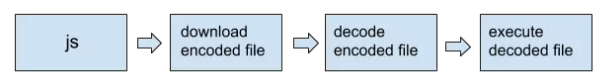

Появление вымогателей, закодированных в JavaScript, представляет собой новую проблему, которую пользователи должны избегать. Ранее, если вы случайно загрузили или получили вредоносный файл, Windows сканировала расширение файла и решала, представляет ли этот конкретный тип файла опасность для вашей системы.

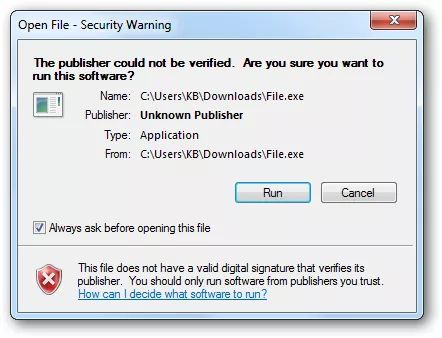

Например, при попытке запустить неизвестное.EXE файл, вы увидите это предупреждение:

Нет такого предупреждения по умолчанию с JavaScript — .JS расширение файла — файлы, что привело к тому, что огромное количество пользователей щелкало мышью, а затем удерживалось за выкуп.

Бот-сети и спам

Подавляющее большинство вымогателей отправляется через вредоносные электронные письма, которые, в свою очередь, отправляются в огромных объемах через огромные сети зараженных компьютеров, обычно называемые «ботнетами».

Огромный рост числа вымогателей Locky был напрямую связан с ботнетом Necrus, который в среднем 50000 IP-адреса заражаются каждые 24 часа в течение нескольких месяцев. Во время наблюдения (Anubis Networks) уровень заражения оставался стабильным до 28 марта, когда произошел огромный скачок, достигший 650000 инфекции в течение 24 часов. Затем вернитесь к нормальной работе, хотя и с медленно снижающимся уровнем заражения.

1 июня Некрус замолчал. Предположения о том, почему ботнет замолчал, невелики, хотя в основном они связаны с арестом около 50 российских хакеров. Однако ботнет возобновил свою деятельность позднее в этом месяце (около 19 июня), отправив новый вариант Locky миллионам потенциальных жертв. Вы можете увидеть текущее распространение ботнета Necrus на изображении выше — обратите внимание, как он избегает Россию?

Спам-сообщения всегда содержат вложение, претендующее на звание важного документа или архива, отправленного с доверенного (но поддельного) аккаунта. После загрузки и доступа к документу автоматически запускается зараженный макрос или другой вредоносный скрипт, и начинается процесс шифрования.

Будь то Locky, Dridex, CryptoLocker или один из множества вариантов вымогателей

Спам-электронная почта все еще является предпочтительной сетью доставки для вымогателей, наглядно демонстрируя, насколько успешен этот способ доставки.

Появляются новые претенденты: Барт и РАА

Вредоносная программа JavaScript — не единственная угроза

пользователям придется бороться в ближайшие месяцы — хотя у меня есть еще один инструмент JavaScript, о котором я расскажу!

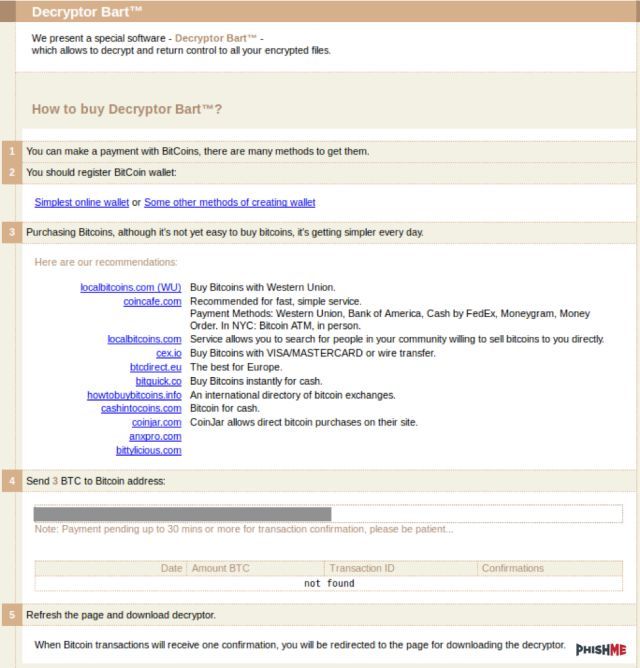

Во-первых, Барт Инфекция использует некоторые довольно стандартные методы вымогателей, используя интерфейс оплаты, похожий на Locky, и предназначаясь для основного списка расширений файлов для шифрования. Однако есть несколько ключевых операционных отличий. В то время как большинству вымогателей необходимо дозвониться домой до сервера управления и контроля для зеленого индикатора шифрования, у Барта нет такого механизма.

Вместо этого Брендан Гриффин и Ронни Токазовски из Phishme полагают, что Барт полагается на «отдельный идентификатор жертвы, указывающий субъекту угрозы, какой ключ дешифрования следует использовать для создания приложения расшифровки, которое должно быть доступно тем жертвам, которые платят выкуп», что означает даже если зараженный быстро отключается от Интернета (до получения традиционного командования и контроля), вымогатель все равно зашифрует файлы.

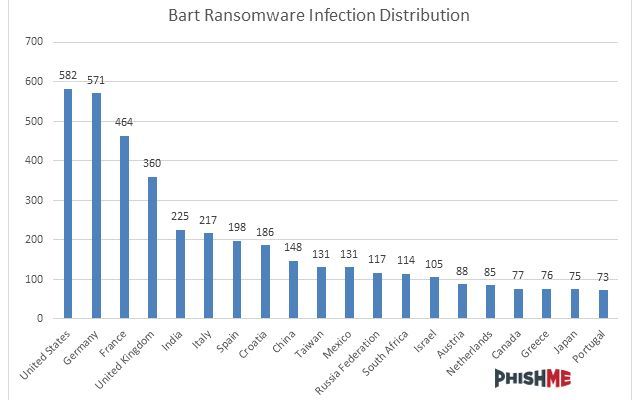

Есть еще две вещи, которые отбрасывают Барта в сторону: его цена для расшифровки и конкретный выбор целей. В настоящее время он составляет 3BTC (биткойн), что на момент написания составляет чуть менее $ 2000! Что касается выбора целей, то на самом деле больше, на кого Барт не нацеливается. Если Bart определит установленный пользовательский язык русский, украинский или белорусский, он не будет развертываться.

Во-вторых, у нас есть RAA, Еще один вариант вымогателей разработан полностью на JavaScript. Что делает RAA интересным, так это использование общих библиотек JavaScript. Как мы видим в большинстве программ-вымогателей, RAA распространяется через вредоносную почтовую сеть и обычно замаскирован под документ Word. Когда файл выполняется, он генерирует поддельный документ Word, который кажется полностью поврежденным. Вместо этого RAA сканирует доступные диски, чтобы проверить доступ на чтение и запись и, в случае успеха, библиотеку Crypto-JS, чтобы начать шифрование файлов пользователя.

Чтобы добавить оскорбление ране, RAA также включает в себя хорошо известную программу кражи паролей Pony, просто чтобы убедиться, что вы действительно, действительно облажались.

Управление вредоносным ПО JavaScript

К счастью, несмотря на очевидную угрозу, создаваемую вредоносными программами на основе JavaScript, мы можем уменьшить потенциальную опасность с помощью некоторых основных мер безопасности как в наших учетных записях электронной почты, так и в наших пакетах Office. Я использую Microsoft Office, поэтому эти советы будут сосредоточены на этих программах, но вы должны применять те же принципы безопасности к любым используемым вами приложениям.

Отключить макросы

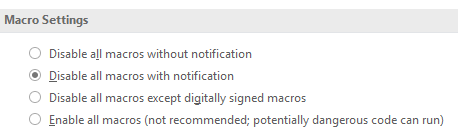

Во-первых, вы можете отключить автоматический запуск макросов. Макрос может содержать код, предназначенный для автоматической загрузки и запуска вредоносных программ без вашего ведома. Я покажу вам, как это сделать в Microsoft Word 2016, но этот процесс относительно аналогичен для всех других программ Office

,

Голова к Файл> Параметры> Центр управления безопасностью> Настройки центра управления безопасностью. Под Настройки макроса у вас есть четыре варианта. Я выбираю Отключить все макросы с уведомлением, поэтому я могу запустить его, если я уверен в источнике. Однако Microsoft советует выбирать Отключить все макросы, кроме макросов с цифровой подписью, в прямом отношении к распространению вымогателей Локи.

Показать расширения, использовать другую программу

Это не совсем надежно, но комбинация двух изменений, возможно, избавит вас от двойного щелчка по неправильному файлу.

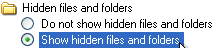

Во-первых, вам нужно включить расширения файлов в Windows, которые по умолчанию скрыты.

В Windows 10 откройте окно проводника и перейдите к Посмотреть Вкладка. Проверьте Расширения имени файла.

В Windows 7, 8 или 8.1 перейдите на Панель управления> Оформление и персонализация> Параметры папки. Под Посмотреть прокрутите вниз Расширенные настройки пока не заметишь Скрыть расширения для известных типов файлов.

Если вы случайно загрузили вредоносный файл, замаскированный под что-то другое, вы сможете определить расширение файла перед выполнением.

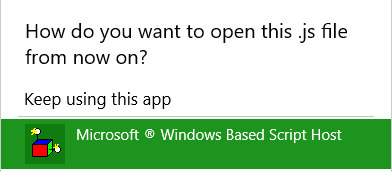

Вторая часть этого включает изменение программы по умолчанию, используемой для открытия файлов JavaScript. Видите ли, когда вы используете JavaScript в своем браузере, существует ряд барьеров и структур, которые пытаются предотвратить любые вредоносные действия, которые могут разрушить вашу систему. Как только вы выйдете из-под контроля браузера и попадете в оболочку Windows, при запуске этого файла могут произойти неприятности.

Голова к .JS файл. Если вы не знаете, где и как, введите * .js в панель поиска Windows Explorer. Ваше окно должно заполняться файлами, похожими на это:

Щелкните правой кнопкой мыши файл и выберите свойства. На данный момент наш файл JavaScript открывается с помощью Microsoft Windows Based Script Host. Прокрутите вниз, пока не найдете Блокнот и нажмите Хорошо.

Двойная проверка

Microsoft Outlook не позволяет получать файлы определенного типа. Это касается как .exe, так и .js, и предотвращает непреднамеренное внедрение вредоносного ПО на ваш компьютер. Однако это не означает, что они не могут и не будут проскальзывать через оба других средства. Существует три чрезвычайно простых способа перекомпоновки вымогателей:

- Использование сжатия файлов: вредоносный код может быть заархивирован и отправлен с другим расширением файла, которое не вызывает встроенную блокировку вложений в Outlook.

- Переименовать файл: мы часто сталкиваемся с вредоносным кодом, замаскированным под другой тип файла. Поскольку большая часть мира использует некоторые формы офисного пакета, форматы документов чрезвычайно популярны.

- Использование общего сервера: этот вариант немного менее вероятен, но в случае компрометации вредоносная почта может отправляться с частного FTP или защищенного сервера SharePoint. Поскольку сервер будет включен в белый список в Outlook, вложение не будет считаться вредоносным.

Смотрите здесь полный список расширений, которые Outlook блокирует по умолчанию.

Постоянная бдительность

Я не собираюсь лгать. Когда вы находитесь в сети, существует вездесущая угроза вредоносного ПО, но вам не нужно поддаваться давлению. Рассмотрите сайты, которые вы посещаете, учетные записи, на которые вы подписываетесь, и электронные письма, которые вы получаете. И даже несмотря на то, что мы знаем, что антивирусному программному обеспечению трудно идти в ногу с ослепительным набором вариантов вредоносного ПО, загрузка и обновление антивирусного пакета должны стать частью защиты вашей системы.

Вы пострадали от вымогателей? Вы вернули свои файлы? Какой вымогатель это был? Дайте нам знать, что случилось с вами!

Кредиты изображений: карта заражения ботнетом Necrus через malwaretech.com, интерфейс дешифрования Bart и текущие инфекции по странам как через phishme.com