Let’s Encrypt — совместный проект Linux Foundation, открытый центр сертификации, предоставленный исследовательской группой по безопасности в Интернете. Бесплатно для всех, кто владеет доменным именем, использовать Let Encrypt для получения доверенного сертификата. Возможность автоматизировать процесс обновления, а также работать, чтобы упростить его установку и настройку. Помогите обеспечить безопасность сайтов и продвинуть методы обеспечения безопасности TLS. Поддерживать прозрачность, все сертификаты доступны для проверки. Разрешить другим использовать свои протоколы выдачи и обновления в качестве открытого стандарта.

По сути, Let’s Encrypt пытается сделать безопасность не зависящей от нелепых обручей, сделанных крупными, для коммерческих организаций. (Можно сказать, что я верю в открытый исходный код, и это лучший источник с открытым исходным кодом).

Есть два варианта: скачать пакет и установить из репозиториев или установить оболочку certbot-auto (ранее letsencrypt-auto) непосредственно из letsencrypt.

Скачать из репозиториев

sudo apt-get установить letsencrypt -y

Как только установка закончится, пришло время получить ваш сертификат! Мы используем certonly автономный метод, порождающий экземпляр сервера только для получения вашего сертификата.

sudo letsencrypt certonly –standalone –d example.com -d subdomain.example.com -d othersubdomain.example.com

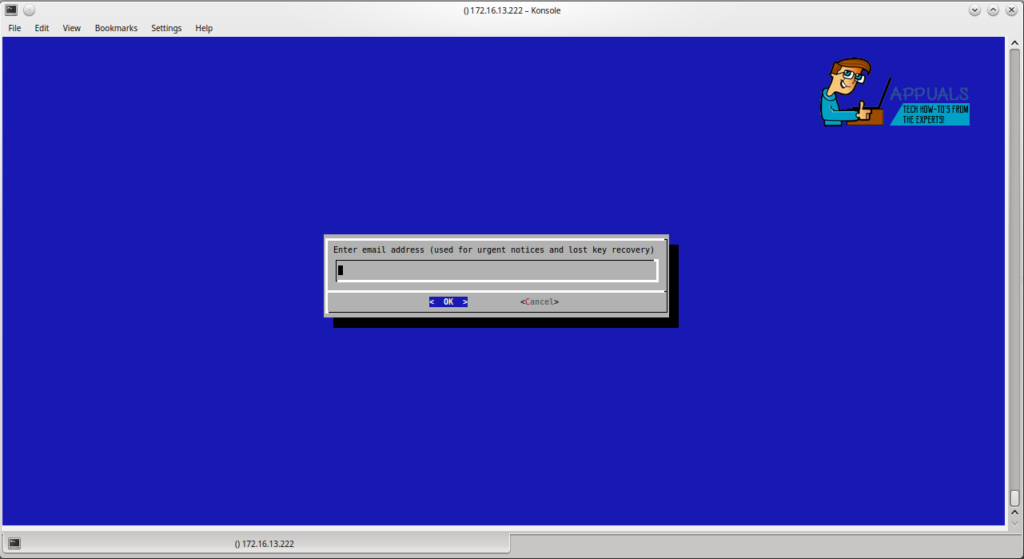

Введите адрес электронной почты и согласитесь с условиями обслуживания. Теперь у вас должен быть сертификат, пригодный для каждого из указанных вами доменов и поддоменов. Каждый домен и поддомен сталкиваются с проблемой, поэтому, если у вас нет записи DNS, указывающей на ваш сервер, запрос не будет выполнен.

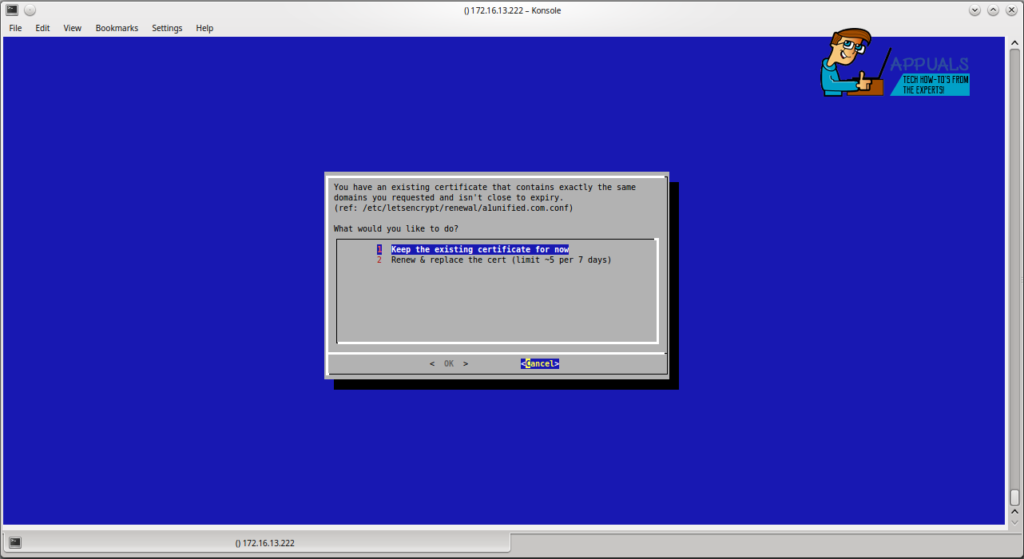

Если вы хотите протестировать процесс, прежде чем получить ваш действительный сертификат, вы можете добавить –test-cert в качестве аргумента после certonly. Примечание: –test-cert устанавливает недействительный сертификат. Вы можете делать это неограниченное количество раз, однако, если вы используете живые сертификаты, существует ограничение скорости.

Домены подстановочных знаков не поддерживаются, и, похоже, они не будут поддерживаться. Причина в том, что поскольку процесс сертификации бесплатный, вы можете запросить столько, сколько вам нужно. Кроме того, вы можете иметь несколько доменов и поддоменов в одном сертификате.

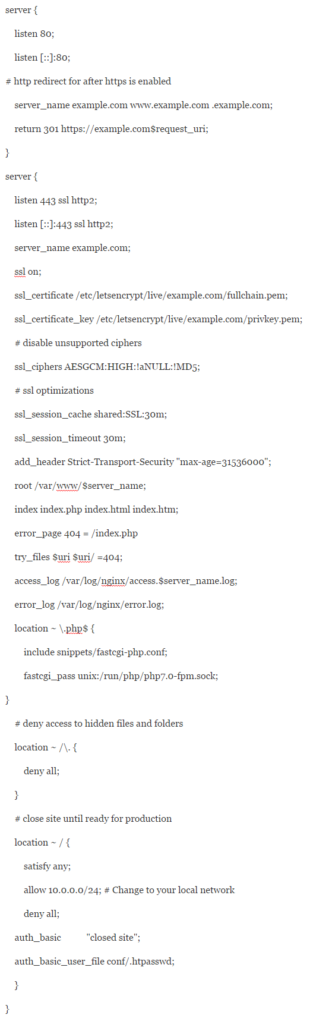

Перейдем к конфигурации NGINX, чтобы использовать наш недавно приобретенный сертификат! Для пути к сертификату я использую реальный путь, а не регулярное выражение.

У нас есть SSL, который может перенаправить весь наш трафик на него. Первый раздел сервера делает именно это. Я установил перенаправление всего трафика, включая субдомены, на основной домен.

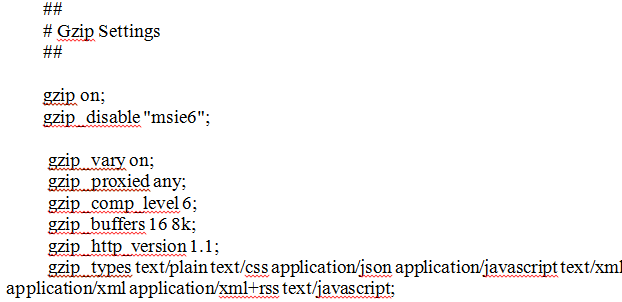

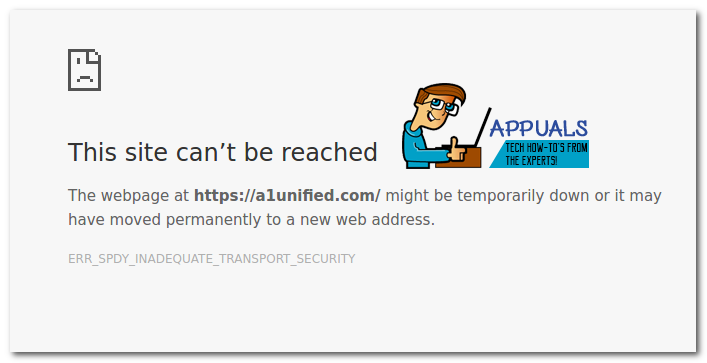

Если вы используете Chrome и не отключаете перечисленные выше ssl-шифры, вы получите err_spdy_inadequate_transport_security. Вам также нужно отредактировать файл конфигурации nginx, чтобы он выглядел примерно так, чтобы обойти проблему безопасности в gzip

Если вы обнаружите, что вы получаете что-то вроде отказа в доступе — вам нужно дважды проверить правильность имени сервера (и root). Я только что закончил стучать головой о стену, пока не потерял сознание. К счастью в моих кошмарах на сервере, пришел ответ — вы забыли установить свой корневой каталог! Кровавый и забитый, я положил в корень, и вот он, мой прекрасный индекс.

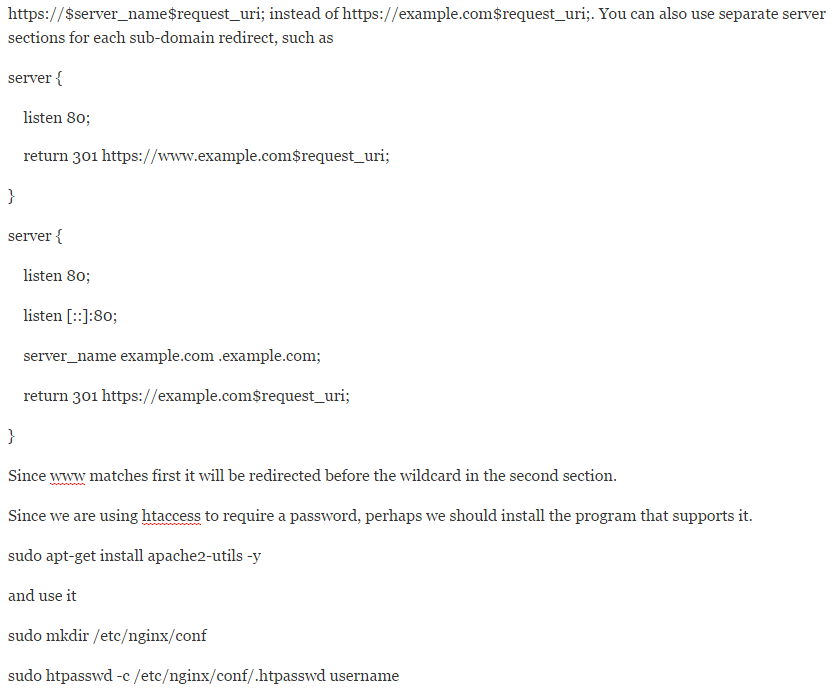

Если вы хотите настроить отдельные субдомены, вы можете использовать

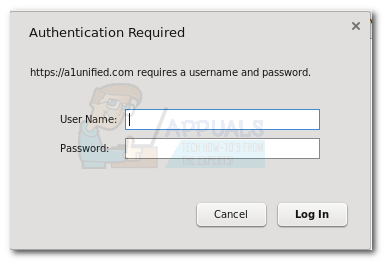

Вам будет предложено создать пароль для имени пользователя (дважды).

sudo service nginx restart

Теперь вы сможете получить доступ к своему сайту из любой точки мира с помощью имени пользователя и пароля или локально без нее. Если вы хотите, чтобы у вас всегда возникали проблемы с паролем, удалите allow 10.0.0.0/24; # Перейдите на линию локальной сети.

Запомните интервал для auth_basic, если он не верен, вы получите ошибку.

Если у вас неправильный пароль, вы получите 403

Последний пункт, который нам нужно сделать, настроить автоматическое обновление сертификатов SSL.

Для этого простое задание cron является подходящим инструментом для задания, мы собираемся поместить его в качестве пользователя root для предотвращения ошибок прав доступа.

(sudo crontab -l 2> / dev / null; echo ‘0 0 1 * * letsencrypt renew’) | sudo crontab —

Причина использования / dev / null состоит в том, что вы можете писать в crontab, даже если он ранее не существовал.